最近的报道显示,高达 68 个恶意 jQuery 软件版本在 GitHub、npm 和 jsDelivr 上被分发,涉及一次复杂的供应链入侵。根据 The Hacker News 的信息,这些带有木马的 jQuery 包自 5 月底以来开始被发布,且由于命名变异、个人文件的存在以及上传周期较长,可能是手动组装的。

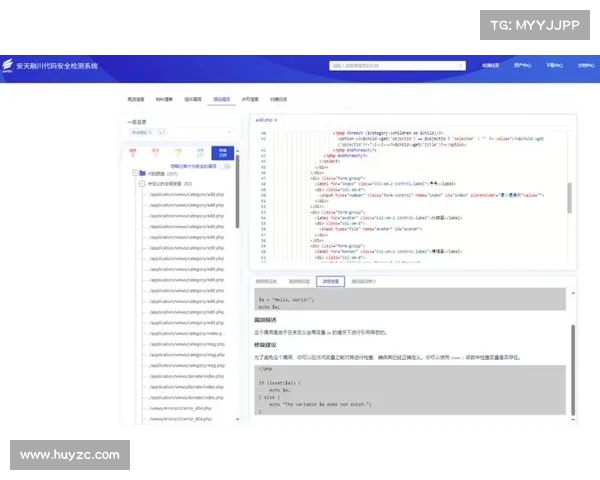

根据 Phylum 的报告,这些木马被嵌入到软件中鲜有使用的 end 功能中,这使得网站表单数据可以被窃取并发送到远程 URL。此外,研究人员还发现,在 jsDelivr 中,GitHub URLs 被自动创建,而无需进行显式上传。Phylum 提到:“这很可能是攻击者的一个尝试,通过使用 jsDelivr 而非直接从 GitHub 加载代码,使源看起来更可信,或者以此绕过防火墙。”这一发现与 Datadog 发现的几个 Python Package Index 程序包具有二级二进制部署能力的报道不无关联。

markdown 传播平台 恶意软件数量 GitHub 68 npm 68 jsDelivr 68

重要的是,开发者和用户都应该对所下载的依赖包保持警惕,尤其是在使用外部库时。

此次事件提醒我们,网络安全在软件开发和依赖管理中极为重要。保持代码源的可信度并定期检查软件包的完整性是保护自己免受潜在威胁的有效措施。

小火箭shadowsock下载

小火箭shadowsock下载